Как установить диспетчер учетных записей LDAP на CentOS 8

Диспетчер учетных записей LDAP (LAM) — это веб-интерфейс для управления записями (например, пользователями, группами, настройками DHCP), хранящимися в каталоге LDAP. Инструмент диспетчера учетных записей LDAP был разработан, чтобы максимально упростить управление LDAP для пользователя.

LAM упрощает администрирование записей LDAP, абстрагируя технические детали LDAP и позволяя администраторам и пользователям без технической подготовки управлять сервером LDAP. При необходимости опытные пользователи могут напрямую редактировать записи LDAP через встроенный браузер LDAP.

Особенности диспетчера учетных записей LDAP

- Управляет ключами Unix, Samba 3/4, Kolab 3, Kopano, DHCP, SSH, группой имен и многим другим.

- Имеет поддержку двухфакторной аутентификации

- Поддержка профилей создания учетных записей

- Загрузка файла CSV

- Автоматическое создание / удаление домашних каталогов

- установка квот файловой системы

- Вывод PDF для всех учетных записей

- схема и браузер LDAP

- управляет несколькими серверами с разными конфигурациями

Вы можете разблокировать больше функций с помощью LDAP Account Manager pro edition, например:

- Пользователи могут редактировать свои собственные данные (например, пароль, адрес, номера телефонов и т. Д.)

- Использует сброс собственных паролей

- Поддержка самостоятельной регистрации пользователей

- Поддержка настраиваемой схемы LDAP

- Unix, Samba 3/4, Kopano,…

- Поддерживает несколько профилей самообслуживания (например, для разных серверов LDAP и / или вариантов использования)

Зависимости диспетчера учетных записей LDAP

Менеджер учетных записей LDAP имеет ряд зависимостей, а именно:

- Сервер OpenLDAP: установите и настройте OpenLDAP в CentOS 8

- Веб-сервер PHP и Apache

- Учетная запись пользователя с привилегиями sudo

Следующие шаги показывают, как установить и настроить диспетчер учетных записей LDAP в CentOS 8.

Шаг 1. Установка сервера OpenLDAP

Установите OpenLDAP на CentOS 8, используя приведенное ниже руководство.

Установите и настройте OpenLDAP на CentOS 8

Шаг 2. Установите веб-сервер Apache и PHP

Установите Apache и PHP на свой сервер CentOS 8. Также установите модули PHP, которые потребуются для установки диспетчера учетных записей LDAP.

sudo dnf install httpd httpd-tools php php-fpm php-mysqlnd php-opcache php-gd php-xml php-mbstring php-json php-gmp php-zip php-ldap -y

Запустите и включите сервер Apache и PHP-FPM.

sudo systemctl enable --now php-fpm

sudo systemctl enable --now httpdУбедитесь, что службы работают.

sudo systemctl status php-fpm

sudo systemctl status httpdСообщите SELinux, чтобы Apache мог обслуживать файлы PHP через PHP-FPM.

sudo setsebool -P httpd_execmem 1Перезагрузите Apache

sudo systemctl restart httpdРазрешить Apache через брандмауэр.

sudo firewall-cmd --permanent --zone=public --add-service=http

sudo firewall-cmd --reloadШаг 3. Установите диспетчер учетных записей LDAP

Загрузите последний файл RPM со страницы выпуска LAM . На момент написания этого руководства последняя версия — 7.4.0..

wget https://liquidtelecom.dl.sourceforge.net/project/lam/LAM/7.4/ldap-account-manager-7.4-0.fedora.1.noarch.rpmУстановите файл RPM на свой хост CentOS 8.

sudo rpm -i ldap-account-manager-*.rpmШаг 3. Настройте диспетчер учетных записей LDAP

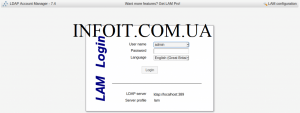

Получите доступ к веб-интерфейсу LDAP Manager с помощью:

http://(server IP or hostname)/lamПример: //ldapmaster.infoit.com.ua/lam.

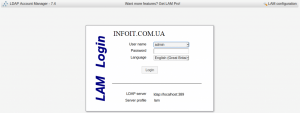

Вы будете перенаправлены на страницу входа менеджера учетных записей LDAP.

Щелкните LAM configurationпараметр в правом верхнем углу, чтобы настроить экземпляр диспетчера LDAP.

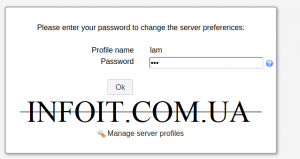

На открывшейся странице нажмите “Edit Server Profiles”.

Это запросит пароль для имени профиля и пароль.

Пароль по умолчанию lam

Измените пароль по умолчанию, как только получите доступ. Это находится на странице General settings в разделе Profile password.

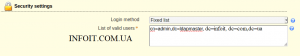

Затем установите адрес LDAP-сервера и суффикс дерева в соответствии с данными вашего домена.

Настройте пользователя для входа в панель управления, указав учетную запись администратора и компоненты домена в Security settings.

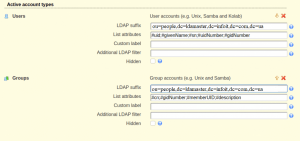

Перейдите на страницу “Account Types” и настройте активные типы учетных записей для пользователей и групп..

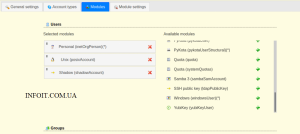

Вы можете включить несколько других пользовательских и групповых модулей на странице “Modules” .

Наконец, нажмите « save » внизу, чтобы записать изменения.

Шаг 4. Добавьте учетные записи пользователей и группы с помощью диспетчера учетных записей LDAP.

Войдите в систему с учетной записью Admin, чтобы управлять своими пользователями и группами..

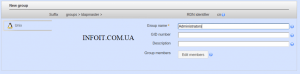

Создать группу пользователей

Перед созданием пользователей вам потребуется создать группу пользователей. Перейдите в Groups > New Group чтобы добавить новую группу.

Назначьте имя группы, остальные поля необязательны.

Добавить учетные записи пользователей

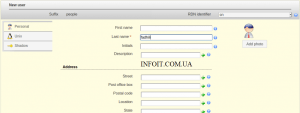

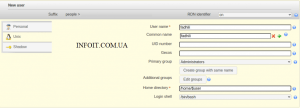

Теперь мы можем приступить к созданию пользователей после настройки групп. Перейдите в Users > New User чтобы добавить новую учетную запись пользователя в LDAP..

Добавьте следующую информацию для записей.

- Personal – Tичные данные пользователя, включая имена и контактные данные. Важное поле — фамилия.

- Unix – содержит имя пользователя, группы пользователей, домашний каталог пользователя, оболочку пользователя по умолчанию.

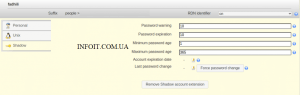

- Shadow – здесь вы настраиваете информацию об устаревании пароля.

После этого вы можете настроить серверы и приложения Linux для аутентификации на сервере LDAP.